Kommentar: Andrea Wörrlein, Geschäftsführerin von VNC in Berlin und Verwaltungsrätin der VNC AG in Zug

VNClagoon sichert Kommunikation und Kollaboration mit zTOP

Zug, 5. Dezember 2023 – Sichere Kommunikation und Zusammenarbeit ist nur mit einem umfassenden Sicherheitskonzept wie dem Zero Trust Onion Principle (zTOP) möglich, das in die Soft- und Hardware-Architektur integriert ist. VNC, führender Entwickler von Open-Source-basierten Unternehmensanwendungen, erklärt die „sieben Schalen“ von zTOP.

Herkömmliche Sicherheitsarchitekturen sind darauf ausgelegt, ein Netzwerk mit Firewalls, VPN-Verbindungen und Malware-Scannern vor Angriffen von aussen zu schützen. In der Praxis können Attacken aber auch aus dem Netzwerk selbst kommen, und sei es nur durch Fahrlässigkeit. Ein umfassendes, stabiles und effizientes Security-Konzept muss daher auch gegen intrinsische Gefahren wappnen. Vertrauen hat in diesem Kontext keine Berechtigung, vielmehr gilt bei Zero Trust Security und entsprechenden Zero-Trust-Architekturen (ZTA) Misstrauen als durchgängiges Motiv. Daher werden bei ZTA alle Netzwerk-Komponenten (Geräte, Software) als auch deren Nutzer kontinuierlich authentifiziert und überprüft.

In Erweiterung des ZTA-Konzepts verfolgt VNC mit seinem Software-Stack VNClagoon den zTOP-Ansatz. zTOP steht für „Zero Trust Onion Principle“. Als technische Basis für Confidential Computing werden dabei die Hürden für potentielle Intrusionen auf das jeweils technisch maximale Niveau gesetzt. Ziel ist es, den maximal möglichen Schutz zu erreichen. Das Konzept umfasst Lösungen für sieben technische Ebenen, die wie die Schalen einer Zwiebel aufeinander aufbauen. Diese sieben „Schalen“ sind:

- Linux Kernel Mitigation: Im „Zentrum des Maschinenraums“ erfolgt die Absicherung bereits im Linux-Kernel. Dadurch können Anwendungen und Anwender alle Linux-Funktionen und damit auch die volle Prozessorleistung ohne Einschränkungen nutzen.

- Confidential Computing: Die Intel Trust Domain Extensions (TDX) schützen virtuelle Maschinen (VM) in einer eigenen sogenannten Enklave. Auf die darin befindlichen Daten dürfen ausschliesslich die entsprechenden VM-Anwendungen zugreifen. Auf diese Weise wird der komplette Kubernetes-Stack abgesichert. Die Intel Software Guard Extensions (SGX) nutzen für Confidential Computing das gleiche Prinzip. Dabei werden besonders sensible Daten in einer Enklave im Arbeitsspeicher eines Rechners verschlüsselt vor unberechtigtem Zugriff geschützt.

- Dezentrales Daten-Handling: Zentrale Datenbanken sind ein Sicherheitsrisiko, egal ob sie im eigenen Rechenzentrum oder exklusiv bei einem Cloud-Provider liegen. Bei zTOP dagegen werden die Daten dezentral gespeichert und verwaltet sowie ständig untereinander abgeglichen (repliziert).

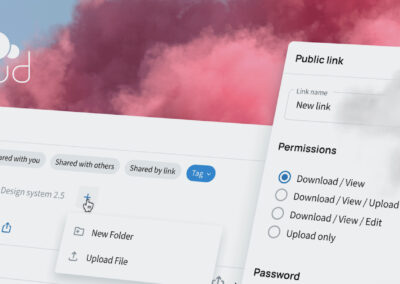

- Maximale Sicherheitskonfiguration in Anwendungen: In der Schicht der Anwendungen selbst müssen alle Konfigurationen auf optimale Sicherheit hin ausgerichtet sein. Dies betrifft auch die Vorgaben für den autorisierten Datenzugriff. Im Directory Management werden dafür rollenbasierte Zugriffsrechte definiert und kontrolliert, die sowohl personenbezogen als auch für Teams oder Abteilungen vorgenommen werden können. Auch Administratoren bekommen rollenbasierte Zugriffsrechte, die je nach Anforderung definiert und gegebenenfalls eingeschränkt werden.

- Zugangs- und Zugriffskontrolle: Das Need-to-know-Prinzip steuert den personalisierten, autorisierten Zugriff auf Informationen – und blendet alle anderen Daten gezielt aus. Ein intelligentes Berechtigungsmanagement sorgt dafür, dass nur genau die Daten und Informationen zugänglich sind, für die das jeweilige Nutzerprofil autorisiert ist. Die Vorgaben über den autorisierten Datenzugriff werden im Directory Management umgesetzt.

- Automatisierte Sicherheits-Checks: Ein flexibles und automatisiertes Identity Management sorgt dafür, dass die mit den Rollen verbundenen Zugriffsrechte stets aktuell gehalten werden. Ohne Automatismen wären die laufenden Änderungen und Neuerungen sonst nicht mehr zu bewältigen.

- Permanente Audits: Alle Sicherheitsmassnahmen müssen jederzeit unabhängig sein. Das setzt Open Source als Quellcode voraus, da nur quelloffene Software jederzeit unabhängig auditierbar ist. Im Rahmen von zTOP werden diese Audits nicht iterativ, sondern kontinuierlich durchgeführt.

„zTOP ist ein ganzheitlicher Sicherheitsansatz, der alle IT-Komponenten vom Prozessor bis zur App, vom Netzwerk bis zum Nutzer umfasst“, betont Andrea Wörrlein, Geschäftsführerin von VNC in Berlin und Verwaltungsrätin der VNC AG in Zug. „Angesichts der aktuellen Bedrohungsszenarien und Sicherheitsrisiken haben wir uns daher entschieden, unseren Software-Stack VNClagoon konsequent in dieses Konzept einzubinden, um den Nutzern den bestmöglichen Schutz zu bieten.“

Über VNC – Virtual Network Consult AG

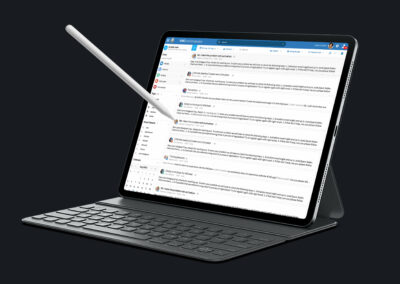

VNC ist ein globales Software-Unternehmen, das Open-Source-basierte Anwendungen für die Kommunikation und Kollaboration in grossen Unternehmen entwickelt. Mit seiner weltumspannenden Entwicklergemeinde hat VNC die integrierte Produktsuite VNClagoon geschaffen, die sich durch State-of-the-Art-Technologie, universelle Nutzbarkeit, geringe TCO sowie strikteste Schutz- und Sicherheitsmassnahmen auszeichnet und so hilft, das Recht auf digitale Souveränität zu wahren. VNC positioniert sich damit als offene und sichere Alternative zu den etablierten US-Softwaregiganten. Zu den Kunden von VNC, mit Hauptstandorten in der Schweiz, Deutschland und Indien, gehören unter anderem Systemintegratoren, Finanz- und Gesundheitsdienstleister, Öffentliche Verwaltungen und Behörden, Telcos und Non-Profit-Organisationen

Weitere Informationen unter https://vnclagoon.com, auf Twitter unter @VNCbiz sowie auf LinkedIn.

Kontakt

Andrea Wörrlein

VNC – Virtual Network Consult AG

Poststrasse 24

CH-6302 Zug

Tel.: +41 (41) 727 52 00

aw@vnc.biz

Franziska Fricke

PR-COM GmbH

Sendlinger-Tor-Platz 6

80336 München

Tel. +49-89-59997-707

franziska.fricke@pr-com.de