IT-Sicherheit – ein in vielen Unternehmen immer noch unterschätztes Thema. Unsere Zukunft wird in hohem Masse digital sein und es ist Zeit, den Fokus auf Datensicherheit und Datenhoheit zu setzen und somit die Weichen für diese Zukunft zu stellen!

Wir haben für Sie eine Übersicht der Themen zusammengestellt, die für eine möglichst sichere IT-Umgebung relevant sind. Von einer zu 100% sicheren Umgebung zu sprechen, wäre vermessen und schlicht unwahr – denn kaum einem Unternehmen oder Softwareanbieter wird es gelingen, ein System absolut sicher zu gestalten. Es gibt aber viele Punkte, die noch immer vernachlässigt werden und für die schnell Lösungen gefunden werden sollten.

Server Infrastruktur

Der Ort der Installation ist die erste Stellschraube der möglichst sicheren IT-Umgebung. Viele Unternehmen setzen derzeit auf bekannte Cloud Anwendungen einiger grosser Anbieter wie z.B. Google, Amazon oder Microsoft. So naheliegend diese Lösung auch scheinen mag, kann es hier eklatante Sicherheitsprobleme geben, allen voran der sogenannte „Cloud Act“, der es US-amerikanischen Behörden ermöglicht, Daten einzusehen, die auf den Servern US-amerikanischer Firmen abgelegt sind. Dabei spielt es keine Rolle, in welchem Land die Firma ihren Sitz hat, die die Server nutzt oder in welchem Land die Server stehen. Neue Technologien wie „Confidential Computing“ werden Abhilfe schaffen und wir können sie nicht früh genug bekommen.

Abgesehen von diesen gesetzlich legitimierten Zugriffen Dritter weiss der Nutzer bei Public Clouds auch nicht, wer sonst noch Zugriff auf die Daten hat. Mit dieser Frage nach dem Datenzugriff scheiden gemäss der DSGVO nahezu alle Anbieter von Public Clouds für Unternehmen aus. Natürlich ist auch das Hosting der Infrastruktur im eigenen Haus nicht immer eine Garantie für höchste Sicherheit. Wir können nur empfehlen, ernsthaft über die verfügbaren Optionen nachzudenken und so eine fundierte Entscheidung über den Standort und den Zugang zu Ihrer Infrastruktur zu treffen.

„Blackbox Software“

Software, deren Quellcode für niemanden ausser den Entwicklern einsehbar ist, ist für alle Anwender eine „Black Box“. Das bedeutet, dass niemand wirklich sehen kann, was im Code genau passiert, ob Daten abgezweigt werden oder überhaupt sinnvoll geschützt sind. Gibt meine Software Daten an den Hersteller weiter? Informiert mich der Hersteller rechtzeitig über Sicherheitslücken und Updates? Diese Fragen werden zwar häufig in den AGB beantwortet, aber zumindest bei Privatanwendern werden diese kaum gelesen, die Formulierungen sind (teilweise absichtlich) unnötig kompliziert gehalten und lang.

Bequemlichkeit und Gewohnheit haben hier zu einer gefährlichen Schieflage geführt, in der kaum noch jemand die vorangestellten AGB liest. Anders ist kaum zu erklären, weshalb so viel private und auch geschäftliche Kommunikation über diese unsicheren Anwendungen geführt wird.

Schatten-IT

Die sogenannte Schatten-IT bezeichnet Systeme, die in Unternehmen angewendet werden, ohne dass die IT-Abteilung des Unternehmens davon „weiss“. Dazu zählen neben nicht erlaubter Software auf Dienstgeräten auch Privatgeräte am Arbeitsplatz, insofern über diese arbeitsrelevante Themen behandelt werden. Das wohl bekannteste Beispiel hier dürfte die Verwendung von WhatsApp für Firmenchats sein. Das ist nicht nur bedenklich, weil wohl die wenigsten eine kommerzielle Lizenz dafür erworben haben, sondern auch, weil diese Praxis die Datensicherheit in Unternehmen gefährdet.

Unzufriedenheit mit Business Collaboration Tools fördert Schatten-IT!

Wenn Mitarbeiter mit der bereitgestellten Software unzufrieden sind, verwenden sie ihre eigenen Tools zur Zusammenarbeit. Selbst wenn ihnen bewusst ist, dass die Software von ihrer IT-Abteilung nicht freigegeben wurde.

Daher ist es entscheidend, Kollaborationssoftware bereitzustellen, die auf die Bedürfnisse Ihrer Mitarbeiter perfekt zugeschnitten ist, um Schatten-IT zu vermeiden.

Wie können Sie dies sicherstellen?

Beziehen Sie Ihre Mitarbeiter in die Entscheidungsfindung und in den Umsetzungsprozess ein und stellen Sie sicher, dass Sie regelmässig Feedback erhalten!

Ihre Vision

Stellen Sie sicher, dass Sie ein glasklares Bild von Ihrer gesamten Kommunikations- und Kooperationsstrategie im Unternehmen oder in Ihrer Organisation haben, bevor Sie damit beginnen, einzelne Tools für die Zusammenarbeit nacheinander zu implementieren.

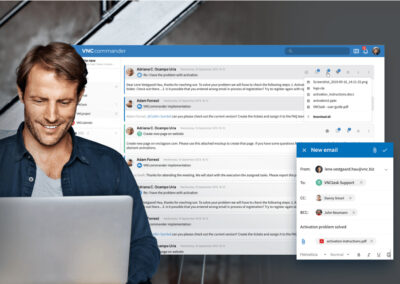

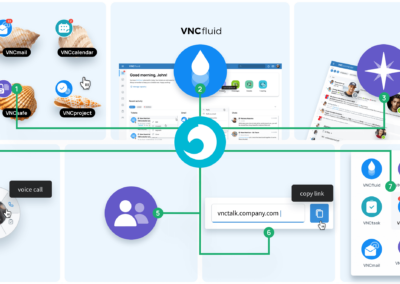

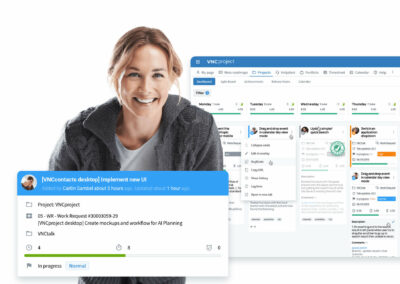

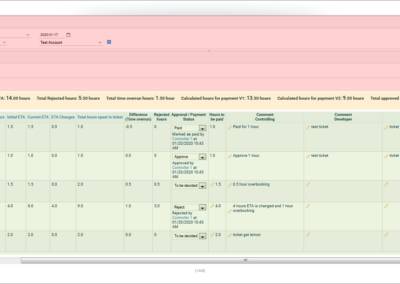

==> Einzelne Module unseres VNClagoon Software Stacks können modular zusammengestellt werden um die perfekte Plattform für die Zusammenarbeit im Unternehmen zu gestalten. Gezielte Anpassungen des Layouts oder der Funktionen auf die spezielle Anwendungsbeispiele Ihrer Branche sind selbstverständlich umsetzbar.

Bleiben Sie flexibel!

WhatsApp ist einer der meistgenutzten Messenger der Welt, entsprechend hoch ist das Aufkommen an Schadsoftware für entsprechend beliebte Produkte. Werden diese privaten Geräte in das Firmennetzwerk eingebunden oder gar auf Dienstgeräten benutzt, kann ein erheblicher materieller Schaden entstehen. WhatsApp gehört zu Facebook und daher finden wir zwei weitere problematische Punkte wieder: den Serverstandort / Sitz des Anbieters (Cloud Act) sowie die Blackbox. Besonders erschreckend war für uns die Meldung aus dem EU-Parlament. Die linke Fraktion im Parlament wollte den Messenger „Signal“ benutzen, dies wurde vom Parlament aufgrund von Sicherheitsbedenken abgelehnt und stattdessen WhatsApp empfohlen. Nach einer Welle der Empörung empfahl man schliesslich Jabber und wollte Signal prüfen.

Physischer Verlust und Verlust durch technische Defekte

Ebenfalls betrachtenswert ist die Schadensbegrenzung im Verlustfall, ob durch Diebstahl, Verlust oder einen technischen Ausfall. Im Falle eines Diebstahls oder anderweitigen Verlusts von Geräten, sollte die umgehende Sperrung eingeleitet werden. Auch die Verwendung von z.B. Passwortmanagern birgt bestimmte Risiken, so zum Beispiel, wenn ein Notebook entwendet wird, der Passwortmanager sich aber nicht abmeldet, sobald das Notebook heruntergefahren oder zugeklappt wird.

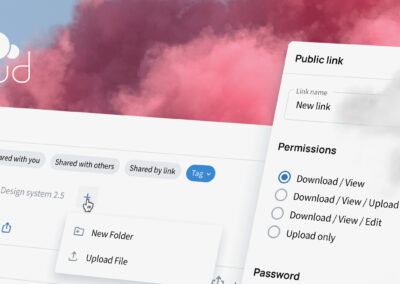

Alle Teammitglieder sollten im sicheren Umgang mit ihren Geräten und Daten regelmässig geschult werden. Gegen technische Defekte kann man sich nur bedingt schützen, sollte aber in jedem Fall darauf vorbereitet sein. Regelmässige Backups gehören ebenfalls zu einem verantwortungsvollen Umgang mit sensiblen Daten, wie ein sinnvolles Monitoring der Hardware, wie z.B. Server oder Festplatten. Im Fall einer z.B. defekten Festplatte ist die vollständige Wiederherstellung nahezu unmöglich, weshalb Backups und/oder redundante Systeme zur Verfügung stehen sollten.

Lösungsstrategien:

Intelligentes Hosting

Stellen Sie sicher, dass Sie die Hosting-Option auswählen, die Ihren Anforderungen am besten entspricht, sei es in einer öffentlichen oder privaten Cloud oder vor Ort. Und kümmern Sie sich um alle Sicherheitsaspekte, um die Datenhoheit wiederzugewinnen.

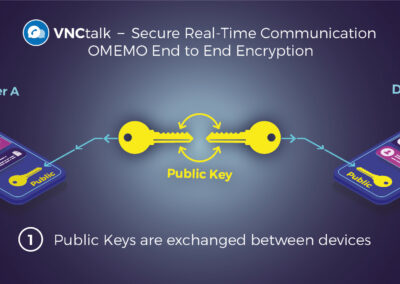

Open Source statt Blackbox

Die Verwendung von Open Source bietet neben den viel erwähnten Kosteneinsparungen vor allem auch die Lesbarkeit des Quellcodes. Wer Open Source Software im Unternehmen verwendet, kann den Code jederzeit selbst prüfen oder Experten mit der Prüfung beauftragen. Damit ist der Quellcode jederzeit nachvollziehbar und bietet nebenbei noch viel mehr Spielraum für individuelle Anpassungen. Open Source ist heute eine der ausgereiftesten Optionen der Softwarewelt und im Hinblick auf die DSGVO auch eine der sichersten Lösungen.

Klare Trennung von privaten und geschäftlichen Anwendungen

Im Idealfall werden private Geräte nicht für geschäftliche Belange verwendet. Sollte dies jedoch nicht möglich sein, gilt es, die Mitarbeiter im Umgang mit sensiblen Daten zu schulen. So sollten z.B. bei jeder Anwendung auf Tablet und Smartphone die Zugriffsrechte geprüft werden. Braucht das Bluetooth-Grillthermometer unbedingt Zugriff auf mein Telefonbuch? Muss diese oder jene Anwendung unbedingt auf mein Mikrofon zugreifen? In Sicherheitsschulungen sollte daher umfangreich behandelt werden, wie man Apps und anderen Anwendungen Berechtigungen entzieht, die nicht für den Betrieb notwendig sind oder auch, wo man diese Informationen über Zugriffsrechte findet, bevor man die App überhaupt herunterlädt. Statt einer Software, die eigentlich für den privaten Gebrauch gedacht ist, sollten Unternehmen über eigene Softwarelösungen nachdenken, die ihre Sicherheitsanforderungen erfüllen.

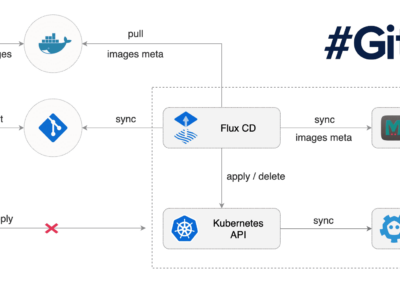

Software Updates und Einspielen aktueller Patches

Halten Sie alle Anwendungen auf PCs, Notebooks, mobilen Geräten und Servern aktuell und achten Sie darauf, bereitgestellte Updates und Patches zeitnah einzuspielen. Leider sind Updates aufgrund des Zeitaufwandes nicht unbedingt beliebt. Werden diese jedoch vernachlässigt, beeinträchtigt das die Nutzung (neue oder verbesserte Funkionen können nicht genutzt werden) und entstandene Sicherheitslücken bieten möglicherweise eine unnötige Angriffsfläche für Hacker oder Viren. Informieren Sie auch Mitarbeiter regelmässig über notwendige Updates oder zentral durchgeführte oder geplante Anpassungen. Perfekt eignet sich dafür eine Broadcast Nachricht über den internen Messenger (wie z.B. VNCtalk). Vermeiden Sie Schatten IT im Unternehmen!

Massgeschneiderte Lösungen für die eigenen Kommunikationsbedürfnisse

Um nicht auf Blackbox-Anwendungen angewiesen zu sein, besteht die Möglichkeit, sich eine individuelle Lösung auf Basis von Open Source zu lizenzieren. Open Source ist nicht automatisch Freeware, auch hier können Kosten anfallen, die jedoch in den meisten Fällen deutlich unter denen von Closed Source Anwendungen liegen. Weitere Vorteile von Open Source sind die Skalierbarkeit und zahlreiche Individualisierungsmöglichkeiten. Statt eines vorgefertigten Systems mit fehlenden oder unerwünschten Funktionen lassen sich z.B. mit VNClagoon völlig neue Anwendungspakete ganz nach Kundenwunsch erstellen. Solche individuellen Lösungen können nicht nur die Sicherheit im Unternehmen stärken, sondern z.B. auch das Corporate Design eines Unternehmens umsetzen, indem die Lösung auch optisch individuell angepasst wird und damit nicht nur eine sichere, sondern auch intuitive und optisch ansprechende Umgebung schafft.

Zusammenfassung

Neben der regelmässigen Sicherungen der Hardware in Form von Backups bieten vor allem selbst gehostete Open-Source-Angebote grosse Flexibilität und Sicherheit. Schatten-IT und Public Clouds, die von unzähligen weiteren Unternehmen genutzt werden, deren Quellcodes aber nicht einsehbar sind, stellen für Unternehmen aber auch öffentliche Stellen ein erhebliches Sicherheitsrisiko dar. Die regelmässige Überprüfung der eigenen Hard- und Software sowie die Schulung der Mitarbeiter im Umgang mit sensiblen Daten und Privatanwendungen im Firmenumfeld können dazu beitragen, die Sicherheit der eigenen IT-Infrastruktur zu erhöhen.

Sie haben Fragen oder weitere IT sicherheitsrelevante Punkte, die diskutiert werden sollten? Kontaktieren Sie uns: info@vnc.biz

Weitere Informationen, technische Details und Bildmaterial zu allen unseren Produkten finden Sie unter www.vnclagoon.com!

VNClagoon ist der Software-Stack der Enterprise-Klasse für all Ihre Kommunikations- und Kollaborationsanforderungen. Gleichzeitig haben Sie Ihre Daten unter Ihrer Kontrolle – keine Blackbox und keine versteckten Hintertüren! VNClagoon ist eine echte Alternative zu geschlossener Software von Anbietern wie Microsoft, mit allen Features und Funktionalitäten, die Sie von einer modernen Kommunikations- und Kollaborationssuite erwarten, einschliesslich Messenger, Echtzeit-Kommunikation, Groupware, Projekt- & Aufgabenverwaltung und vieles mehr. Vorteil: Die Module sind flexibel kombinierbar und können jeder Zeit an Ihre Bedürfnisse angepasst werden. Anforderungen ändern sich oft schneller als gedacht. Bleiben Sie flexibel!

Wir sind überzeugt davon, dass die Zukunft der Unternehmenssoftware Open Source sein wird. Deshalb basiert unser integrierter VNClagoon Stack vollständig auf offenen Standards.